- Konum

- BERTUNA

-

- Üyelik Tarihi

- 2 Haz 2020

-

- Mesajlar

- 5,337

-

- MFC Puanı

- 16,230

Giriş

Bir bilgisayardan kötü amaçlı yazılımları kaldırmaya çalışırken yaygın bir yanılgı, bir enfeksiyonun başlayacağı tek yerin HijackThis tarafından numaralandırılan girişlerden biri olmasıdır. Çoğunlukla bu girişler en yaygın olanıdır, ancak her zaman durum böyle değildir. Son zamanlarda kendi bir parçasını hizmet olarak yükleyen daha fazla enfeksiyon var.

Bazı örnekler Ssearch.biz ve Home Search Assistant'dır.

Bir bilgisayarı temizlerken standart yaklaşım, önce Çalıştır girişlerini ve diğer daha yaygın başlangıç girdilerini temizlemektir. Çoğunlukla, bu enfeksiyonu gidermek için yeterli olacaktır. Sorun, günlük temiz göründüğünde ve yine de sorunlar olduğunda ortaya çıkar. Bulaşmayı aramaya devam etmek için bir yer, oraya ait olmayan ve muhtemelen bulaşmayı yükleyen bir hizmet olup olmadığını görmek için işletim sisteminin hizmetlerindedir.

Hizmet, Windows NT / XP / 2000/2003 tarafından başlangıçta veya başka yollarla otomatik olarak başlatılan ve genellikle arka planda çalışan programlar için kullanılan bir programdır.

Lütfen aşağıdaki talimatları doğru şekilde kullanmak için programları Yönetici ayrıcalıklarıyla çalıştırmanız gerektiğini unutmayın.

Servis Yapılandırması

Bir hizmet, başlangıçta svchost.exe kullanılarak veya doğrudan uygulamayı başlatan pencereler tarafından yüklenir. Bir hizmet doğrudan Windows tarafından yüklenirse, hizmeti başlatan ilişkili dosya adı aşağıdaki kayıt defteri girdisinin altındaki ImagePath değerinde bulunabilir.

Hizmet svchost.exe tarafından başlatıldığında, belirli bir hizmet grubuna yerleştirilir ve daha sonra svchost.exe tarafından başlatılır. Bu grupların ve bunların altında başlatılan hizmetlerin bir listesi burada bulunabilir:

Bu anahtarın altında, her biri grup svchost.exe tarafından yüklendiğinde başlatılacak birden fazla hizmet içeren çeşitli gruplar (netsvcs, LocalServices, vb.) Bulacaksınız. Bu gruplar aşağıdaki komutla yüklenir:

Yukarıdaki anahtarda netsvcs grubu altında bulunan tüm hizmetleri yükleyecek ve işlem listesi altında tek bir işlem olarak görünecektir. Dolayısıyla, svchost.exe tarafından her yeni grup yüklendiğinde, bellekte listelenen yeni bir svchost.exe işlemi bulacaksınız. Bir makinede listelenen birden çok svchost.exe işleminin olmasının nedeni budur.

Windows XP kullanıyorsanız, bu komut Windows 2000'de bulunmadığından, bir komut isteminden aşağıdaki komutu çalıştırarak her svchost.exe işleminin hangi hizmetleri kontrol ettiğini görebilirsiniz:

Örnek Çıktı (@Ayamutura)

Bu şekilde bir hizmet başlatıldığında, hizmetin gerçek dosya adı burada bulunabilir:

ServiceDLL'nin değeri, ilgilenmek istediğimiz gerçek hizmet dosyasıdır.

Hizmetleri Listeleme ve Analiz Etme

Bilgisayarınızdaki yapılandırılmış hizmetlerin bir raporunu almak için, Bobbi Flekman'ın swsc program programını kullanarak hizmetlerin bir listesini almak ve bir not defteri açmak için basit bir toplu iş dosyası oluşturulmuştur.. Tanı koyarken bu size zaman kazandırır.

İndirme :

Komut dosyasını kullanmak için, dosyayı C: sürücünüze açın ve şimdi c: \ getservice adlı bir dizin bulacaksınız. Bu dizinin içinde getservice.bat adında bir toplu iş dosyası ve psservice.exe dosyası bulunur. Basitçe getservice.bat dosyasına çift tıklayın ve çalıştırdığınız bilgisayarda yüklü hizmetlerin listesini içeren bir not defteri oluşturacaktır. Not: Yönetici ayrıcalıklarına sahip bir kullanıcı olarak çalışıyor olmalısınız, aksi takdirde bu komut dosyası çalışmayacak veya yeterli bilgi vermeyecektir.

Komut dosyasının çıktısı, bilgisayarınızda yüklü olan her hizmet hakkında bilgi içerecektir. Servis girişlerinde bakılması gereken önemli bilgiler şunlardır:

Aşağıda, bir girişin, verilen bilgilerin nasıl yorumlanacağına ilişkin iki farklı enfeksiyon türü açıklamasını nasıl arayacağına dair örnekler verilmiştir:

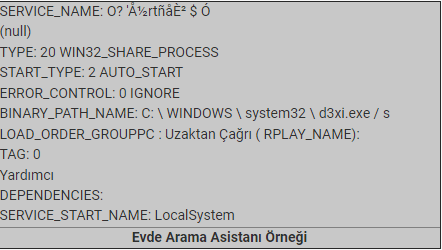

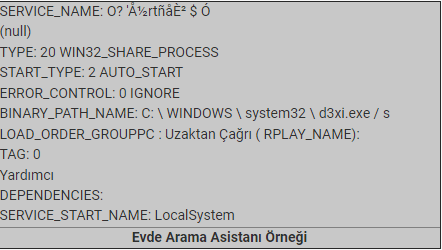

Evde Arama Asistanı, bulaşmanın bir parçası olarak standart Çalıştırma girdileri arasında bir hizmet kullanır. Yukarıdaki bilgilerden toplayabileceğimiz önemli özellikler aşağıdaki gibidir:

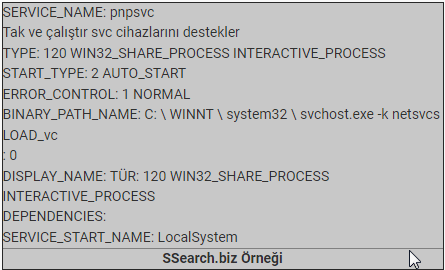

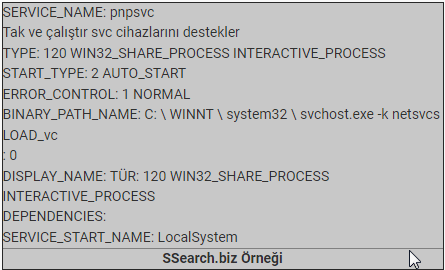

Bir sonraki örnek Ssearch.biz korsanı içindir, ancak biraz farklı bir şekilde yüklenerek, enfeksiyon dosyasının ne olduğunu bulmak için biraz daha çalışmamıza neden olur.

SSearch.biz korsanı, virüs bulaşmasının bir parçası olarak bir hizmet kullanır. Yukarıdaki bilgilerden toplayabileceğimiz önemli özellikler aşağıdaki gibidir:

BINARY_PATH_NAME'den dosyanın netsvcs grubunun bir parçası olduğunu biliyoruz. Bu, svchost'un birçok hizmet içeren bu grubu yüklediğinde, bu hizmetle ilişkili dosyayı da yükleyeceği anlamına gelir. Bu belirli hizmetin gerçek dosya adını bulmak için aşağıdaki kayıt defteri anahtarını kontrol etmemiz gerekir:

ServiceDLL anahtarının değeri, kurtulmak istediğimiz gerçek dosyadır.

Bir sonraki bölümde, kayıt defterindeki girişleri silerek hizmetin nasıl kaldırılacağı gösterilecektir.

Bir hizmetin kaldırılması

Hizmet girişleri, kayıt defterinde ControlSet adlı bir bölüm altında saklanır. Aşağıdaki anahtarın altında bir Kontrol Seti bulunur:

Bir ControlSet, Windows için hizmetleri ve diğer kritik dosyaları ve sürücüleri başarıyla başlatmak için kullanılan yapılandırmanın eksiksiz bir kopyasıdır. Yukarıdaki anahtarın altına baktığınızda her zaman en az iki ControlSet ve bir CurrentControlSet olacaktır. Bu numaralandırılmış denetim kümelerinden biri, bilgisayarlar normalde önyüklendiğinde kullanılan varsayılan yapılandırmayı ifade eder. Diğer numaralandırılmış kontrol seti, Bilinen Son İyi Yapılandırmayı kullanarak önyüklemeyi seçtiğinizde kullanılanı ifade eder. Sonuncusu, CurrentControlSet, Windows'a önyüklemek için kullandığımız ControlSet'in tam bir ikizidir.

CurrentControlSet'in hangi ControlSet'in size işaret ettiğinden emin olmak istiyorsanız, aşağıdaki anahtarı inceleyebilirsiniz:

Bu anahtar bize, son önyüklemede hangi ControlSet'in kullanıldığı, varsayılan olarak kullanılan ve LastKnownGoodConfiguration için atanan hakkında önemli bilgiler verir. Bu anahtar aşağıdaki değerleri içerir:

Bir hizmeti kayıt defterinden manuel olarak kaldırmak istersek, onu yalnızca numaralandırılmış Kontrol Kümelerinden kaldırmamız gerekir (CurrentControlSet'in numaralandırılmış olanlardan birinin aynası olduğunu unutmayın). Örneğin, bilgisayarımdaki bir SSearch.biz korsanının hizmetini kaldırmak için, aşağıdaki girişleri kayıt defterinden silmemiz yeterlidir:

Yeniden başlattığımızda, bu hizmetler artık Hizmetler kontrol panelinde listelenmeyecektir.

Zaman zaman kötü amaçlı yazılım da kendisini şu anahtarlar altında yüklenebilir....!

LEGACY_ svcname adlı alt anahtarlar olarak . Bu LEGACY_ svcname girişleri de silinmelidir, ancak bunları silmek için genellikle bunlarla ilgili izinleri değiştirmenizi gerektirir. Bu anahtarlardaki güvenlik izinlerini Herkes (Tam){Everyone (Full)] olarak değiştirip silin.

Sonuç

Kötü amaçlı yazılım olarak çalışan bir hizmetin nasıl teşhis edileceğini bilmek, casus yazılımlarla savaşmanın önemli bir parçasıdır. Casus yazılım ve virüsler bu tekniği giderek daha fazla kullandıkça, hizmetlerin nasıl çalıştığı ve Kayıt Defterinde nasıl yapılandırıldığının anlaşılması, bir bilgisayarı onarmakla onu düzeltmemek arasında fark yaratacaktır.

Bir bilgisayardan kötü amaçlı yazılımları kaldırmaya çalışırken yaygın bir yanılgı, bir enfeksiyonun başlayacağı tek yerin HijackThis tarafından numaralandırılan girişlerden biri olmasıdır. Çoğunlukla bu girişler en yaygın olanıdır, ancak her zaman durum böyle değildir. Son zamanlarda kendi bir parçasını hizmet olarak yükleyen daha fazla enfeksiyon var.

Bazı örnekler Ssearch.biz ve Home Search Assistant'dır.

Bir bilgisayarı temizlerken standart yaklaşım, önce Çalıştır girişlerini ve diğer daha yaygın başlangıç girdilerini temizlemektir. Çoğunlukla, bu enfeksiyonu gidermek için yeterli olacaktır. Sorun, günlük temiz göründüğünde ve yine de sorunlar olduğunda ortaya çıkar. Bulaşmayı aramaya devam etmek için bir yer, oraya ait olmayan ve muhtemelen bulaşmayı yükleyen bir hizmet olup olmadığını görmek için işletim sisteminin hizmetlerindedir.

Hizmet, Windows NT / XP / 2000/2003 tarafından başlangıçta veya başka yollarla otomatik olarak başlatılan ve genellikle arka planda çalışan programlar için kullanılan bir programdır.

Lütfen aşağıdaki talimatları doğru şekilde kullanmak için programları Yönetici ayrıcalıklarıyla çalıştırmanız gerektiğini unutmayın.

Servis Yapılandırması

Bir hizmet, başlangıçta svchost.exe kullanılarak veya doğrudan uygulamayı başlatan pencereler tarafından yüklenir. Bir hizmet doğrudan Windows tarafından yüklenirse, hizmeti başlatan ilişkili dosya adı aşağıdaki kayıt defteri girdisinin altındaki ImagePath değerinde bulunabilir.

Kod:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ hizmetadıHizmet svchost.exe tarafından başlatıldığında, belirli bir hizmet grubuna yerleştirilir ve daha sonra svchost.exe tarafından başlatılır. Bu grupların ve bunların altında başlatılan hizmetlerin bir listesi burada bulunabilir:

Kod:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\SvchostBu anahtarın altında, her biri grup svchost.exe tarafından yüklendiğinde başlatılacak birden fazla hizmet içeren çeşitli gruplar (netsvcs, LocalServices, vb.) Bulacaksınız. Bu gruplar aşağıdaki komutla yüklenir:

Kod:

svchost.exe -k netsvcsYukarıdaki anahtarda netsvcs grubu altında bulunan tüm hizmetleri yükleyecek ve işlem listesi altında tek bir işlem olarak görünecektir. Dolayısıyla, svchost.exe tarafından her yeni grup yüklendiğinde, bellekte listelenen yeni bir svchost.exe işlemi bulacaksınız. Bir makinede listelenen birden çok svchost.exe işleminin olmasının nedeni budur.

Windows XP kullanıyorsanız, bu komut Windows 2000'de bulunmadığından, bir komut isteminden aşağıdaki komutu çalıştırarak her svchost.exe işleminin hangi hizmetleri kontrol ettiğini görebilirsiniz:

Kod:

tasklist /SVCÖrnek Çıktı (@Ayamutura)

Kod:

Microsoft Windows [Sürüm 6.1.7601]

Telif Hakkı (c) 2009 Microsoft Corporation. Tüm hakları saklıdır.

C:\Windows\system32>tasklist /SVC

Görüntü Adı pid Hizmetler

========================= ======== ============================================

System Idle Process 0 Yok

System 4 Yok

smss.exe 284 Yok

csrss.exe 408 Yok

wininit.exe 464 Yok

csrss.exe 476 Yok

services.exe 520 Yok

lsass.exe 536 KeyIso, SamSs

lsm.exe 544 Yok

winlogon.exe 596 Yok

svchost.exe 708 DcomLaunch, PlugPlay, Power

svchost.exe 800 RpcEptMapper, RpcSs

svchost.exe 864 Audiosrv, Dhcp, eventlog, lmhosts, wscsvc

svchost.exe 924 AudioEndpointBuilder, CscService, hidserv,

Netman, PcaSvc, SysMain, TrkWks,

UmRdpService, UxSms, Wlansvc, wudfsvc

svchost.exe 960 Appinfo, BITS, Browser, EapHost, gpsvc,

iphlpsvc, LanmanServer, MMCSS, ProfSvc,

RasMan, Schedule, seclogon, SENS,

SessionEnv, ShellHWDetection, Themes,

Winmgmt, wuauserv

audiodg.exe 1060 Yok

svchost.exe 1124 EventSystem, netprofm, nsi, SstpSvc,

W32Time, WdiServiceHost

svchost.exe 1288 CryptSvc, Dnscache, LanmanWorkstation,

NlaSvc, TapiSrv, TermService

spoolsv.exe 1432 Spooler

svchost.exe 1468 BFE, DPS, MpsSvc

Ext2Srv.exe 1560 Ext2Srv

FrameworkService.exe 1616 McAfeeFramework

VsTskMgr.exe 1708 McTaskManager

mfevtps.exe 1768 mfevtp

svchost.exe 1872 StiSvc

mfeann.exe 1900 Yok

conhost.exe 1924 Yok

svchost.exe 1944 WerSvc

XAudio.exe 2036 XAudioService

mcshield.exe 372 McShield

naPrdMgr.exe 1344 Yok

taskhost.exe 2488 Yok

taskeng.exe 2556 Yok

dwm.exe 2648 Yok

explorer.exe 2656 Yok

HDSentinel.exe 2684 Yok

igfxtray.exe 2876 Yok

hkcmd.exe 2884 Yok

igfxpers.exe 2896 Yok

igfxsrvc.exe 2928 Yok

Apoint.exe 2964 Yok

DFX.exe 2972 Yok

ClassicStartMenu.exe 3008 Yok

UdaterUI.exe 3016 Yok

ServiceLayer.exe 3548 ServiceLayer

DfxSharedApp32.exe 3624 Yok

ApMsgFwd.exe 3676 Yok

ApntEx.exe 3756 Yok

conhost.exe 3780 Yok

NclUSBSrv.exe 3828 Yok

NclRSSrv.exe 3860 Yok

McTray.exe 3924 Yok

shstat.exe 2376 Yok

svchost.exe 3312 FontCache, SSDPSRV

Locator.exe 320 RpcLocator

dllhost.exe 3596 Yok

Mem Reduct v3.3.5 x32.exe 3888 Yok

Reduce Memory v1.3 Stable 1800 Yok

FSCapture.exe 3532 Yok

mdm.exe 3556 MDM

AtomicAlarmClock.exe 2852 Yok

WUDFHost.exe 3892 Yok

WUDFHost.exe 2548 Yok

PCSuite.exe 3732 Yok

OneTouchAccess.exe 2860 Yok

palemoon.exe 3900 Yok

slimjet.exe 1692 Yok

slimjet.exe 2800 Yok

slimjet.exe 3960 Yok

slimjet.exe 2420 Yok

slimjet.exe 2960 Yok

slimjet.exe 1484 Yok

slimjet.exe 416 Yok

slimjet.exe 4120 Yok

slimjet.exe 4144 Yok

slimjet.exe 4444 Yok

slimjet.exe 1256 Yok

slimjet.exe 5572 Yok

slimjet.exe 5224 Yok

slimjet.exe 5984 Yok

WmiPrvSE.exe 4764 Yok

Color Console 3.1.exe 4768 Yok

cmd.exe 5688 Yok

conhost.exe 2764 Yok

tasklist.exe 4720 YokBu şekilde bir hizmet başlatıldığında, hizmetin gerçek dosya adı burada bulunabilir:

Kod:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ servicename \ Parameters \\ ServiceDllServiceDLL'nin değeri, ilgilenmek istediğimiz gerçek hizmet dosyasıdır.

Hizmetleri Listeleme ve Analiz Etme

Bilgisayarınızdaki yapılandırılmış hizmetlerin bir raporunu almak için, Bobbi Flekman'ın swsc program programını kullanarak hizmetlerin bir listesini almak ve bir not defteri açmak için basit bir toplu iş dosyası oluşturulmuştur.. Tanı koyarken bu size zaman kazandırır.

İndirme :

Kod:

https://www.bleepingcomputer.com/download/getservices/Komut dosyasını kullanmak için, dosyayı C: sürücünüze açın ve şimdi c: \ getservice adlı bir dizin bulacaksınız. Bu dizinin içinde getservice.bat adında bir toplu iş dosyası ve psservice.exe dosyası bulunur. Basitçe getservice.bat dosyasına çift tıklayın ve çalıştırdığınız bilgisayarda yüklü hizmetlerin listesini içeren bir not defteri oluşturacaktır. Not: Yönetici ayrıcalıklarına sahip bir kullanıcı olarak çalışıyor olmalısınız, aksi takdirde bu komut dosyası çalışmayacak veya yeterli bilgi vermeyecektir.

Komut dosyasının çıktısı, bilgisayarınızda yüklü olan her hizmet hakkında bilgi içerecektir. Servis girişlerinde bakılması gereken önemli bilgiler şunlardır:

| HİZMET ADI | Bu, hizmetin geçtiği addır ve altında kayıt defterinde saklanır. |

| BINARY_PATH_NAME | Bu, hizmeti başlatmak için kullanılan asıl dosyadır. |

| EKRAN ADI | Bu, hizmetin kontrol panelindeki services.msc içinde görünen addır. |

| START_TYPE | Bu size hizmetin devre dışı mı, manüel mi yoksa otomatik olarak mı başlatıldığını söyler. |

Aşağıda, bir girişin, verilen bilgilerin nasıl yorumlanacağına ilişkin iki farklı enfeksiyon türü açıklamasını nasıl arayacağına dair örnekler verilmiştir:

Evde Arama Asistanı, bulaşmanın bir parçası olarak standart Çalıştırma girdileri arasında bir hizmet kullanır. Yukarıdaki bilgilerden toplayabileceğimiz önemli özellikler aşağıdaki gibidir:

- Hizmetler kontrol panelindeki görünen adı Uzaktan Yordam Çağrısı (RPC) Yardımcısıdır

- Kayıt defterinde O? 'ŽrtñåȲ $ i hizmet adına sahiptir.

- Açılışta otomatik olarak başlatılır

- Bu hizmeti başlatan dosya C: \ WINDOWS \ system32 \ d3xi.exe'dir.

Bir sonraki örnek Ssearch.biz korsanı içindir, ancak biraz farklı bir şekilde yüklenerek, enfeksiyon dosyasının ne olduğunu bulmak için biraz daha çalışmamıza neden olur.

SSearch.biz korsanı, virüs bulaşmasının bir parçası olarak bir hizmet kullanır. Yukarıdaki bilgilerden toplayabileceğimiz önemli özellikler aşağıdaki gibidir:

- Hizmetler kontrol panelindeki görünen adı Tak ve Kullan svc hizmetidir

- Kayıt defterinde pnpsvc hizmet adı var

- Açılışta otomatik olarak başlatılır

- Bu hizmeti başlatan dosya C: \ WINNT \ system32 \ svchost.exe -k netsvcs'dir.

BINARY_PATH_NAME'den dosyanın netsvcs grubunun bir parçası olduğunu biliyoruz. Bu, svchost'un birçok hizmet içeren bu grubu yüklediğinde, bu hizmetle ilişkili dosyayı da yükleyeceği anlamına gelir. Bu belirli hizmetin gerçek dosya adını bulmak için aşağıdaki kayıt defteri anahtarını kontrol etmemiz gerekir:

Kod:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ pnpsvc \ Parameters \\ ServiceDllServiceDLL anahtarının değeri, kurtulmak istediğimiz gerçek dosyadır.

Bir sonraki bölümde, kayıt defterindeki girişleri silerek hizmetin nasıl kaldırılacağı gösterilecektir.

Bir hizmetin kaldırılması

Hizmet girişleri, kayıt defterinde ControlSet adlı bir bölüm altında saklanır. Aşağıdaki anahtarın altında bir Kontrol Seti bulunur:

Kod:

HKEY_LOCAL_MACHINE \ SYSTEMBir ControlSet, Windows için hizmetleri ve diğer kritik dosyaları ve sürücüleri başarıyla başlatmak için kullanılan yapılandırmanın eksiksiz bir kopyasıdır. Yukarıdaki anahtarın altına baktığınızda her zaman en az iki ControlSet ve bir CurrentControlSet olacaktır. Bu numaralandırılmış denetim kümelerinden biri, bilgisayarlar normalde önyüklendiğinde kullanılan varsayılan yapılandırmayı ifade eder. Diğer numaralandırılmış kontrol seti, Bilinen Son İyi Yapılandırmayı kullanarak önyüklemeyi seçtiğinizde kullanılanı ifade eder. Sonuncusu, CurrentControlSet, Windows'a önyüklemek için kullandığımız ControlSet'in tam bir ikizidir.

CurrentControlSet'in hangi ControlSet'in size işaret ettiğinden emin olmak istiyorsanız, aşağıdaki anahtarı inceleyebilirsiniz:

Kod:

HKEY_LOCAL_MACHINE\SYSTEM\SelectBu anahtar bize, son önyüklemede hangi ControlSet'in kullanıldığı, varsayılan olarak kullanılan ve LastKnownGoodConfiguration için atanan hakkında önemli bilgiler verir. Bu anahtar aşağıdaki değerleri içerir:

| Current | Bu, şu anda kullanmakta olduğumuz ve CurrentControlSet'in işaret ettiği ControlSet numarasını içerecektir. |

| Default | Bu, Windows'un önyükleme sırasında varsayılan olarak kullandığı ControlSet sayısını içerecektir. |

| Failed | Bu, ControlSet ile son açılışta başarısız olanın olduğunu gösterecektir. 0 ise, hata olmadı. |

| LastKnownGood | Bu, Bilinen Son İyi Yapılandırmayı seçtiğimizde Windows'un kullandığı Kontrol Kümesi numarasını içerecektir. |

Bir hizmeti kayıt defterinden manuel olarak kaldırmak istersek, onu yalnızca numaralandırılmış Kontrol Kümelerinden kaldırmamız gerekir (CurrentControlSet'in numaralandırılmış olanlardan birinin aynası olduğunu unutmayın). Örneğin, bilgisayarımdaki bir SSearch.biz korsanının hizmetini kaldırmak için, aşağıdaki girişleri kayıt defterinden silmemiz yeterlidir:

Kod:

HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet001 \ Services \ pnpsvc \

HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet002 \ Services \ pnpsvc \Yeniden başlattığımızda, bu hizmetler artık Hizmetler kontrol panelinde listelenmeyecektir.

Zaman zaman kötü amaçlı yazılım da kendisini şu anahtarlar altında yüklenebilir....!

Kod:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\Root

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet002\Enum\RootLEGACY_ svcname adlı alt anahtarlar olarak . Bu LEGACY_ svcname girişleri de silinmelidir, ancak bunları silmek için genellikle bunlarla ilgili izinleri değiştirmenizi gerektirir. Bu anahtarlardaki güvenlik izinlerini Herkes (Tam){Everyone (Full)] olarak değiştirip silin.

Sonuç

Kötü amaçlı yazılım olarak çalışan bir hizmetin nasıl teşhis edileceğini bilmek, casus yazılımlarla savaşmanın önemli bir parçasıdır. Casus yazılım ve virüsler bu tekniği giderek daha fazla kullandıkça, hizmetlerin nasıl çalıştığı ve Kayıt Defterinde nasıl yapılandırıldığının anlaşılması, bir bilgisayarı onarmakla onu düzeltmemek arasında fark yaratacaktır.